Otrzymałeś połączenie z nieznanego numeru telefonu i zastanawiasz się, kto jest jego właścicielem? A może to element Twojej pracy – codziennie musisz wyszukiwać informacje o ludziach? Niezależnie od przyczyny, jesteś we właściwym miejscu. W tym artykule dowiesz się, jak korzystać z technik tzw. białego wywiadu, aby zidentyfikować dane powiązane z numerem telefonu.

Zacznijmy od początku – może się wydawać, że namierzenie osoby po samym numerze telefonu to trudne zadanie. Jednak w świecie pełnym informacji, wszystko zależy od tego, jak sprytnie podejdziesz do tematu. Podzielę się z Tobą kilkoma sposobami, które mogą pomóc w tym procesie.

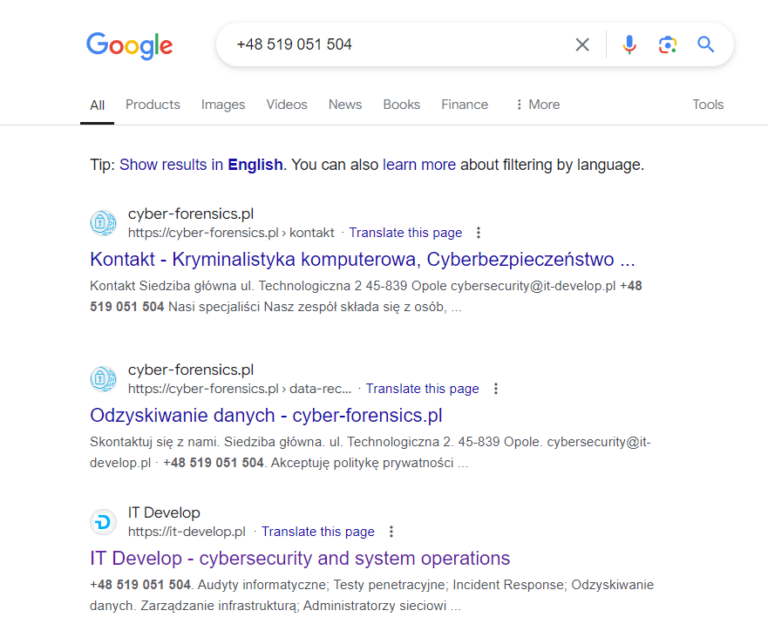

Krok 1: Wyszukiwanie przez Google

Najprostszym narzędziem, jakie mamy do dyspozycji, jest Google. Wydaje się banalne? Pewnie, ale to jedno z pierwszych miejsc, gdzie warto zajrzeć. Wpisz numer telefonu w wyszukiwarkę i zobacz, co się pojawi. Często możemy znaleźć ślady osoby, do której należy numer, choćby w postaci profili na różnych portalach społecznościowych, forach czy ogłoszeniach.

Co więcej, warto bawić się formatowaniem numeru. Google nie zawsze rozpoznaje ciąg cyfr, który wpiszesz, w jednej linii. Czasem trzeba podzielić numer na fragmenty, użyć myślników albo nawiasów. Ważna rzecz: spróbuj też dodać przed numerem międzynarodowy kod kierunkowy (np. +48 dla Polski). Czasami ludzie publikują swoje numery z różnymi wariantami formatowania, a Google może nie łączyć tych danych.

Nie zapominaj o użyciu cudzysłowów. Jeśli chcesz wyszukać dokładną frazę, jaką jest numer telefonu, umieszczenie go w cudzysłowie pomoże w znalezieniu bardziej precyzyjnych wyników.

konsultacje

Wzmocnij cyberbezpieczeństwo

swojej firmy już dziś!

Zapisz się na 30-minutową darmową konsultację, aby wstępnie omówić potrzeby związane z cyberbezpieczeństwem w Twojej firmie.

Wspólnie znajdziemy rozwiązanie dopasowane do specyfiki Twojej działalności!

Krok 2: Social Media – Facebook i inne platformy

Media społecznościowe to jedne z najpopularniejszych narzędzi, których ludzie używają do łączenia się ze znajomymi i publikowania swoich danych kontaktowych.

Strona Michaela Bazzela, Intel Techniques, oferuje zestaw narzędzi, które mogą pomóc w takich poszukiwaniach. Jednym z nich jest wyszukiwarka numerów telefonów w serwisach społecznościowych. Wystarczy wpisać numer w odpowiednie pole, a narzędzie przeszuka platformy typu Facebook, i sprawdzi, czy numer jest powiązany z jakimś kontem. Warto wykorzystać w tym przypadku haki / luki / tricki do tego, aby zidentyfikować chociaż dane częściowo, albo spowodować, że działania zostawią nam ślad, który zaprowadzi nas do pożądanej informacji.

Krok 3: Aplikacje identyfikujące numery

Na pewno znasz aplikacje, które automatycznie rozpoznają numery, jak Truecaller. Narzędzia te gromadzą dane o numerach, na przykład poprzez zgłoszenia od użytkowników. Choć nie zawsze znajdziesz tam pełne dane, warto spróbować. Aplikacje te mogą pokazać, do kogo dzwonił numer lub jakie ma powiązania.

Truecaller to jedna z bardziej popularnych aplikacji, ale są też inne. Wpisz numer i sprawdź, czy pojawią się jakieś informacje. Może to być szczególnie pomocne w sytuacjach, gdy numer jest powiązany z różnymi reklamami czy profilami online.

Krok 4: Wyciek danych

Czas na bardziej zaawansowane metody. Jeśli Google, Facebook i aplikacje identyfikujące numery nie przyniosły oczekiwanych rezultatów, możesz spróbować poszukać danych w wyciekach.

Wyciek danych to sytuacja, w której prywatne informacje osób, w tym numery telefonów, adresy e-mail, czy nawet hasła, trafiają do sieci. Najczęściej dostają się w wyniku ataków hakerskich, ataków ransomware lub przez działanie złośliwego oprogramowania jak password stealery.

Strony takie jak LeakPeek czy DeHashed oferują płatny dostęp do baz danych z wycieków. Użytkownik może tam wpisać numer telefonu i sprawdzić, czy powiązane z nim informacje pojawiły się w którymś z dostępnych wycieków. To legalne narzędzia, chociaż operują na granicy prywatności – trzeba pamiętać, że wiele takich danych zostało pozyskanych w nielegalny sposób.

Przeszukiwanie baz danych z wycieków może być zaskakująco skuteczne, zwłaszcza jeśli szukasz danych w celach zawodowych. Jeśli informacje są dostępne w takich zbiorach, często oprócz numeru telefonu znajdziesz także adresy e-mail, nazwiska, a nawet hasła powiązane z danymi kontami.

Krok 5: Wykorzystanie adresu e-mail

Kiedy już znajdziesz adres e-mail powiązany z numerem telefonu, Twoje możliwości znacznie się zwiększają. Możesz kontynuować poszukiwania, wpisując adres e-mail w Google, Qwant, Bing, DuckDuckGo (lub innych wyszukiwarkach), przeszukując media społecznościowe lub korzystając z narzędzi do analizy wycieków danych.

Adresy e-mail często prowadzą do kont na różnych platformach. Czasami wybrane konta mogą zawierać więcej informacji niż te, które uzyskałeś na początku. To jak puzzle – zaczynasz od numeru telefonu, znajdujesz adres e-mail, a później, kto wie – może i imię, nazwisko, a nawet szczegółowe dane osobowe.

konsultacje z cyberguru

Gotowy na wzmocnienie cyberbezpieczeństwa swojej firmy?

Zarezerwuj darmową 30-minutową konsultację, aby omówić potrzeby Twojej firmy w zakresie ochrony danych i cyberbezpieczeństwa. Wspólnie zidentyfikujemy zagrożenia i znajdziemy najlepsze rozwiązania dopasowane do Twojego biznesu.

Porozmawiajmy! Kliknij w poniższy przycisk i umów się na bezpłatną konsultację.

Kilka słów na koniec

Namierzenie osoby po numerze telefonu nie zawsze jest łatwe, ale dostępne narzędzia i techniki mogą uczynić to możliwym. Warto zacząć od podstaw – Google i social media, a potem przejść do bardziej zaawansowanych metod, jak aplikacje identyfikujące numery czy wycieki danych. Każdy kolejny krok przybliża Cię do celu, dostarczając nowych informacji.

Czy to praca, czy prywatne zainteresowanie – techniki tzw. białego wywiadu umożliwiają zdobywanie informacji o ludziach, którzy czasem wydają się niedostępni. Pamiętaj jednak, aby działać odpowiedzialnie i zawsze szanować prywatność innych osób. Poza tym, nigdy nie wiesz, kiedy te techniki mogą się przydać – może kiedyś będziesz ich potrzebować, żeby odnaleźć kogoś bliskiego.

Jeśli interesują Cię takie tematy, śledź nasz blog i bądź na bieżąco z najnowszymi trendami w dziedzinie tzw. białego wywiadu i ochrony danych.

współpraca

Szukasz stałej, kompleksowej obsługi bezpieczeństwa IT Twojej firmy?

Współpracuj ze mną w modelu CISO as a Service

Zostanę zewnętrznym szefem cyberbezpieczeństwa Twojej firmy

CISO as a Service od Cyberguru to:

- działania dot. cyberbezpieczeństwa dostosowane do specyfiki Twojej branży i skali działalności

- strategiczne podejście do bezpieczeństwa IT obejmujące zarządzanie ryzykiem i wdrażanie polityk

- wsparcie operacyjne: od monitorowania bezpieczeństwa IT, przez reagowanie na incydenty, aż po audyty i testy penetracyjne

- stałe podnoszenie świadomości dot. cyberbezpieczeństwa u Twoich pracowników poprzez cykliczne szkolenia

- korzystanie z wiedzy specjalisty, który jest na bieżąco z najnowszymi trendami w branży cyberbezpieczeństwa

- zapewnienie zgodności z lokalnymi i międzynarodowymi przepisami dot. ochrony danych i bezpieczeństwa informacji

- regularne raportowanie o obecnej sytuacji bezpieczeństwa IT w Twojej firmie i zalecanych krokach

- redukcja kosztów związanych z zatrudnieniem pełnoetatowego CISO, szczególnie dla mniejszych firm